Les environnements d’exécution de confiance (TEE) sont devenus incontournables pour la protection des données sensibles dans des secteurs stratégiques comme la finance, le cloud ou la blockchain.

Pourtant, leur sécurité réelle suscite aujourd’hui de vives interrogations, notamment face à l’émergence de nouvelles attaques sophistiquées.

Entre promesses technologiques et limites méconnues, la confiance accordée à ces dispositifs est remise en question par des découvertes récentes qui bouleversent les certitudes du secteur.

Voir cette publication sur Instagram

Une réalité qui invite à repenser les garanties offertes par les TEE et à mieux comprendre les risques auxquels ils sont exposés.

Rôle, promesses et limites des environnements d’exécution de confiance (TEE)

Les environnements d’exécution de confiance (TEE) s’imposent comme des piliers de sécurité dans des secteurs critiques tels que la blockchain, le cloud, l’intelligence artificielle, la finance ou la défense.

Les TEE, piliers de sécurité dans plusieurs domaines

- Finance : protection des données bancaires et transactions sensibles

- Blockchain : sécurisation des clés et des contrats intelligents

- Cloud : maintien de la confidentialité et de l’intégrité des données hébergées

- Intelligence artificielle : sécurisation des modèles et des données d’entraînement

- Défense : protection des systèmes critiques et informations classifiées.

Des solutions majeures comme Nvidia Confidential Compute, AMD SEV-SNP et Intel SGX/TDX promettent de préserver la confidentialité et l’intégrité des données, même face à une compromission du système d’exploitation.

Current TEEs threat model doesn’t really include physical attacks. But they’ll stay around until maths scale enough. In a centralized model, check your datacenter physical security. In a decentralized model, plan revocation/(onchain) behavioral checks – https://t.co/Z0DkJdA3pR

— Nicolas Bacca (@BTChip) October 29, 2025

Pourtant, ces garanties reposent sur un modèle de menace qui exclut explicitement les attaques physiques, une limite souvent méconnue ou mal comprise par les utilisateurs.

Cette ambiguïté alimente la confusion sur le niveau réel de protection offert, alors même que la dépendance à ces technologies ne cesse de croître dans l’économie numérique.

Attaques physiques récentes : TEE.fail, Battering RAM et Wiretap

Trois attaques physiques majeures (TEE.fail, Battering RAM et Wiretap) ont récemment mis en lumière la vulnérabilité des TEE face à l’interception matérielle.

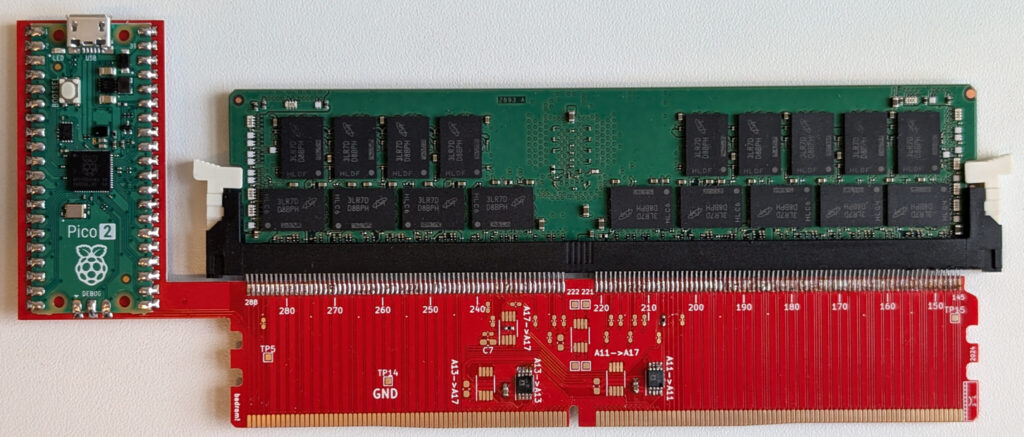

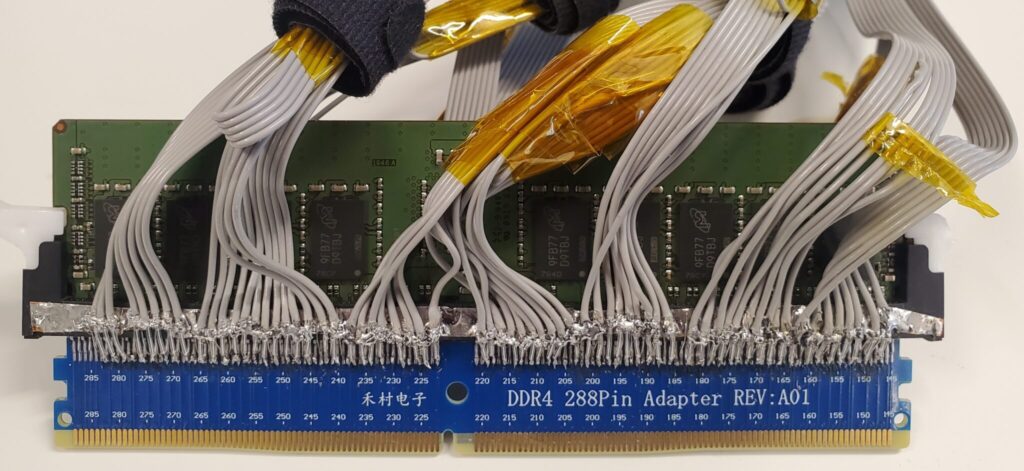

TEE.fail, la plus avancée, cible la mémoire DDR5 en insérant un interposeur entre la barrette et la carte mère, pour moins de 1 000 $ et en quelques minutes.

L’attaque requiert un accès physique et des privilèges root, mais ne nécessite pas d’expertise en microélectronique.

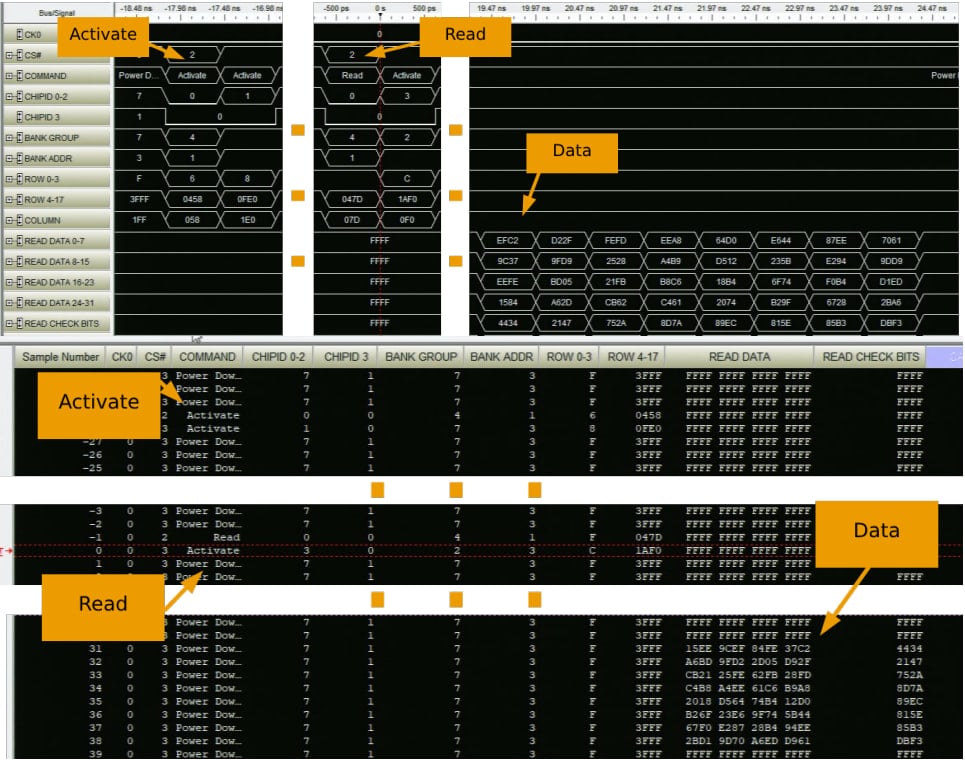

En capturant et analysant les flux chiffrés, les attaquants peuvent extraire des clés secrètes, usurper des attestations et contourner les protections des enclaves, rendant inefficaces les garanties de confidentialité promises par les TEE, même sur les architectures les plus récentes.

Vulnérabilités techniques fondamentales des TEE et conséquences des attaques

Les faiblesses intrinsèques des TEE résident notamment dans l’usage du chiffrement déterministe, adopté pour des raisons de performance sur la mémoire DDR5.

Cette approche, combinée à l’absence de protections robustes contre la relecture et l’intégrité, ouvre la voie à des attaques comme TEE.fail.

Les conséquences sont majeures : extraction de clés d’attestation, falsification d’identités et compromission totale de la confidentialité et de l’intégrité des données.

Your message “More interposer fun, this time with DDR5 memory. Breaking TDX, S…” has been signed. Check out your quote at: https://t.co/YVRROMuVV3 and visit https://t.co/6btgimZ8S2 for more info. pic.twitter.com/Oqu3OmOhuq

— TEE.fail (@TeeDotFail) October 28, 2025

Des services réels, tels que des blockchains (BuilderNet, Secret Network) ou des plateformes cloud, ont vu leur sécurité remise en cause, exposant des secrets critiques et permettant des manipulations indétectables, avec des impacts financiers et opérationnels potentiellement considérables.

Réactions des acteurs, contre-mesures proposées et défis persistants

Face à ces vulnérabilités, Intel, AMD et Nvidia reconnaissent les limites de leurs TEE, soulignant que les attaques physiques restent hors de leur modèle de menace.

Comprendre les attaques TEE

- TEE.fail : interposeur entre mémoire DDR5 et carte mère, accès root requis, moins de 1 000 $.

- Battering RAM : manipulation dynamique de signaux pour extraire des clés ou perturber le système.

- Wiretap : interception et analyse des flux chiffrés pour usurper des identités ou attester de fausses données.

Les principaux acteurs du cloud et de la blockchain, comme Meta ou Secret Network, ont renforcé leurs dispositifs en ajoutant de l’entropie, en restreignant l’accès aux nœuds ou en explorant la vérification de localisation.

Certains fournisseurs cloud misent sur du matériel sur mesure (AWS Nitro, Google Titanium) pour limiter les risques.

Toutefois, ces contre-mesures restent partielles : elles n’éliminent ni la menace d’un attaquant puissant ni l’incertitude sur la localisation réelle des serveurs.

Garantir la sécurité des TEE dans des environnements sensibles demeure un défi majeur, nécessitant transparence et innovation continue.